Penyebaran di bidang teknologi, setidaknya di Barat adalah: Qualcomm vs MediaTek. Secara pribadi saya adalah penggemar perusahaan Taiwan karena saya percaya perusahaan itu menyediakan produk yang sangat, sangat bagus yang harganya lebih murah untuk OEM. Akibatnya, perangkat itu juga lebih murah bagi kita konsumen. Terutama prosesor MediaTek Dimensi mereka adalah favorit saya. Namun, saya kagum dengan kekurangannya telah ditemukan oleh para ahli dari Periksa Point Research. Sebuah bug yang benar-benar mengganggu. Mari kita lihat detailnya.

Prosesor MediaTek, khususnya Dimensity, akan menjadi korban kelemahan yang memungkinkan orang jahat memata-matai pengguna

Periksa Point Research, atau lebih tepatnya divisi penelitian keamanan sibernya, hari ini merilis laporan yang merinci keberadaannya kelemahan keamanan yang memengaruhi beberapa platform MediaTek. Mari kita bicara tentang perusahaan di puncak dunia prosesor yang saat ini bertanggung jawab atas penjualan sekitar 40% SoC di smartphone dunia.

Menurut para ahli, salah satu celah dalam pemrosesan audio dan komponen kecerdasan buatan chip dari keluarga "MediaTek Dimensity" dapat dimanfaatkan oleh peretas untuk mengakses berbagai informasi dan, dalam kasus yang paling ekstrem, bahkan ascoltare percakapan dari pengguna.

Baca juga: MediaTek atau Qualcomm: itulah yang memimpin pasar dunia

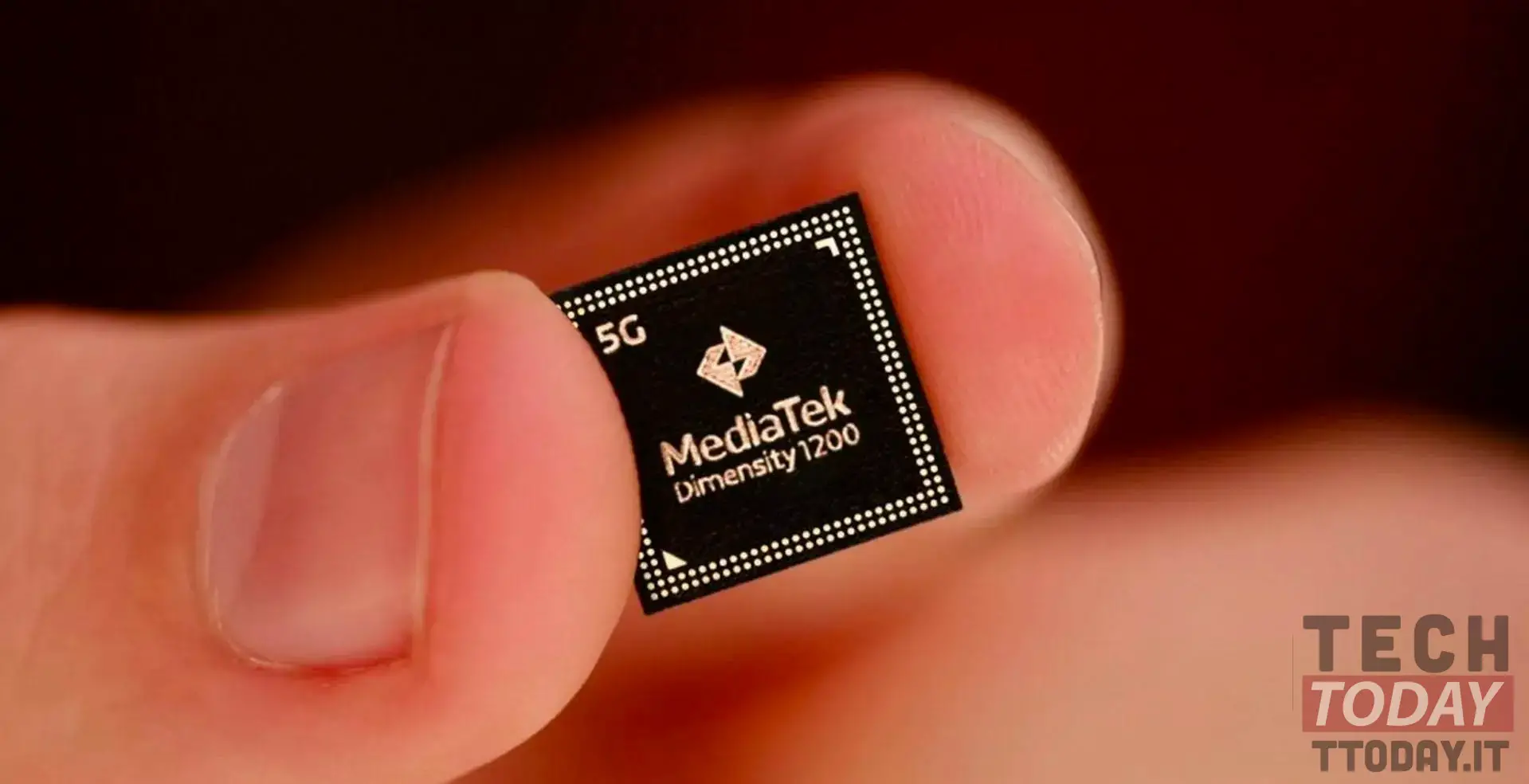

Prosesor memiliki unit pemrosesan AI (APU) dan pemrosesan sinyal audio digital (DSP) berdasarkan mikroarsitektur "Tensilika Xtensa”Untuk mengurangi penggunaan inti CPU. Anda dapat mengakses area ini dengan memasukkan kode kode menggunakan aplikasi android dan memprogram ulang sistem untuk memata-matai pengguna.

Para ahli menggunakan rekayasa balik untuk memberi kesaksian tentang kerentanan firmware. Mereka menggunakan Redmi Note 9 5G, yang melengkapi MediaTek Dimensity 800U. Bahkan aplikasi tanpa hak istimewa, yaitu izin untuk mengakses data sistem, mampu mengakses antarmuka audio perangkat keras dan memanipulasi aliran data.

Dokumen yang diungkapkan berbunyi:

Karena firmware DSP memiliki akses ke aliran data audio, pesan IPI dapat digunakan oleh penyerang untuk meningkatkan hak istimewa dan secara teoritis mencegat pengguna ponsel cerdas.

Kami bekerja dengan rajin untuk memvalidasi [kerentanan dalam Audio DSP] dan mengambil tindakan pencegahan yang diperlukan. Tidak ada bukti bahwa celah ini telah dieksploitasi. Kami mendorong pengguna akhir kami untuk memperbarui perangkat mereka segera setelah patch tersedia dan hanya menginstal aplikasi dari platform tepercaya seperti Google Play Store.

Untungnya, MediaTek memiliki menemukan dan memperbaiki kekurangannya segera Kami mengetahuinya berkat publikasi buletin keamanan yang dikeluarkan pada bulan Oktober. Jadi? Kami tidak mengambil risiko apa pun, setidaknya untuk saat ini.

Via | Android Police